در حال حاضر شواهد و قرائن به نحوی در حال پیشرفت است که به نظر می رسد این ابزارها تنها ماژول هایی از یک ابر بدافزار هستند که در حال حاضر در شبکه های رایانه ای سراسر دنیا در حال فعالیت است

۰

اختصاصی افتانا

کابوس استاکس نت پایان می یابد؟

به گزارش افتانا (پایگاه خبری امنیت حوزه فناوری اطلاعات)، محققان بر این باورند که بسیاری از این حملات که در بالا از نظر گذشت با یکدیگر در ارتباط بوده و هستند و استفاده مجدد از کدهایی که در پلتفرم بد افزار قبلی وجود داشته اند در بد افزار جدید کاملا پیداست.

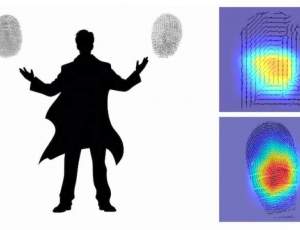

نه تنها از کدها مجددا استفاده شده است بلکه به سبب ساختار کلی برنامه سازی و عمکلکردی حتی می تواند گفت که آنها توسط تیم های یکسانی نیز توسعه داده شده اند. اما هریک از این بد افزارها با هدفی خاص توسعه داده شده اند که به طور مثال می توان به ماموریت استاکس نت که آلوده کردن زیر ساخت های سایبری تاسیسات غنی سازی اورانیوم بود و یا گاوس که ماموریت آن رصد تراکنش های مالی در برخی از بانک های خاص بود اشاره کرد.

اما آنچه که محققان حوزه امنیت فناوری اطلاعات و ارتباطات را به شدت نگران می کند که در حال حاضر شواهد و قرائن به نحوی در حال پیشرفت است که به نظر می رسد این ابزارها تنها ماژول هایی از یک ابر بدافزار هستند که در حال حاضر در شبکه های رایانه ای سراسر دنیا در حال فعالیت است.

ابر بدافزاری که با استفاده از این ماژول ها می تواند حملات همه جانبه ای را علیه مقاصد دولتی صورت دهد و خسارات به شدت سنگینی نیز به بار بیاورد.

البته تحقیقات در این خصوص ادامه دارد و راهکارهای موثری نیز برای دفاع از رایانه های خانگی و صنعتی در مقابله با این حملات ارائه شده اند. اما باید گفت که نمی توان امید چندانی به این راهکارها داشت چرا که تیم توسعه این بدافزارهای با حمایت های دولتی که دارند می توانند به سرعت از راههای جدیدی به حملات خود ادامه دهند.

چرا که ساختار به شدت انعطاف پذیری که در برنامه نویسی این بدافزارهای از آن بهره برده شده است به توسعه دهندگان آن این امکان را می دهد که به سرعت با یک الگوریتم جدید حملات جدیدتری را ترتیب دهند.

کد مطلب : 4103

https://aftana.ir/vdcj.yexfuqevtsfzu.htmlaftana.ir/vdcj.yexfuqevtsfzu.html