بررسیها از گرایش احتمالی مهاجمان سایبری در بهکارگیری بدافزارهای قابلاجرا بر روی «واحد پردازش گرافیکی GPU» حکایت دارد.

۰

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، بررسیها از گرایش احتمالی مهاجمان سایبری در بهکارگیری بدافزارهای قابلاجرا بر روی «واحد پردازش گرافیکی» (Graphic Processing Unit – بهاختصار GPU) حکایت دارد. بااینحال این روش جدید نبوده و امکانپذیر بودن آن قبلاً نیز در مقالات آکادمیک مطرح شده بود.

هفدهم مردادماه، نمونه اثباتگر (Proof-of-Concept – بهاختصار PoC) این نوع از بدافزارها در یک تالار گفتوگوی هکرها برای فروش قرار داده شد که بهطور ضمنی گرایش مجرمان سایبری به سطح جدید و پیشرفتهای از حملات را نشان میدهد.

در یک پست کوتاه در تالار گفتوگوی مذکور، شخصی پیشنهاد فروش PoC را برای تکنیکی میدهد که در آن ادعا میشود با بهکارگیری آن، کد مخرب از دید آن محصولات امنیتی که اقدام به پویش RAM سیستم میکنند، مخفی میماند. فروشنده در آن پست فقط توضیحات کلی از روش خود ارائه داده و اعلام کرده در این روش از بافر حافظه GPU برای ذخیره و اجرای کدهای مخرب استفاده میشود.

در این تبلیغ عنوان شده که این بدافزار، قادر به اجرا بر روی دستگاههایی با سیستمعامل Windows که نسخه ۲,۰ به بالا فریمورک OpenCL را پشتیبانی میکنند، است. OpenCL، فریمورکی برای اجرای کد در پردازندههای مختلف از جمله GPU است.

در این پست همچنین ذکر شده که نویسنده این بدافزار، کد را روی کارتهای گرافیکی زیر آزمایش کرده است:

Intel UHD ۶۲۰/۶۳۰

Radeon RX ۵۷۰۰

GeForce GTX ۷۴۰M/GTX ۱۶۵۰

یکی دیگر از اعضای تالار گفتگوی مذکور با اشاره به JellyFish - یک PoC ششساله برای روتکیت تحت Linux مبتنی بر GPU - خاطرنشان کرد که بدافزار مبتنی بر GPU قبلاً نیز وجود داشته است.

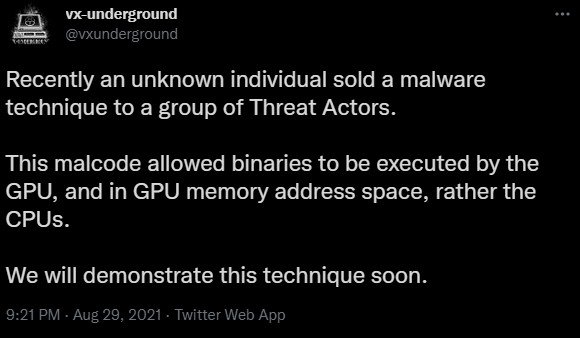

همچنین به گفته گروهی از محققان، این روش بهجای اجرا در CPU، امکان اجرای باینری کد مخرب را توسط GPU در فضای حافظه فراهم میکند. ضمناً آنها وعده دادهاند که روش استفاده از این تکنیک را در آینده نزدیک نشان خواهند داد.

فروشنده بدافزار جدید هرگونه ارتباط با بدافزار JellyFish را رد کرده و ادعا نموده روش آنها کاملاً متفاوت است و به نگاشت کد در فضای کاربر (Userspace) متکی نیست.

با این که اشاره به پروژه JellyFish نشان میدهد که بدافزار مبتنی بر GPU ایده نسبتاً جدیدی است، اما زمینه این نوع از روشهای حمله حدود هشت سال پیش فراهم شده است.

در سال ۲۰۱۳، محققان دانشگاه کلمبیا در نیویورک در مقالهای عنوان کردند که GPUها میتوانند میزبان یک Keylogger باشند و کلیدهای فشرده شده را در حافظه خود ذخیره کنند:

http://www.cs.columbia.edu/~mikepo/papers/gpukeylogger.eurosec۱۳.pd

پیشتر نیز محققان در سال ۲۰۱۰ در مقاله زیر نشان داده بودند که نویسندگان بدافزار میتوانند از مزایای قدرت محاسباتی بالای GPU جهت بستهبندی (pack) کد با رمزگذارهای پیچیده که بسیار سریعتر از CPU است، استفاده کنند:

https://ieeexplore.ieee.org/document/۵۶۶۵۸۰

کد مطلب : 18248

https://aftana.ir/vdcc4iqs.2bq408laa2.htmlaftana.ir/vdcc4iqs.2bq408laa2.html