سیسکو برای رفع آسیبپذیری بحرانی در CISCO JABBER بهروزرسانی منتشر کرد.

۰

منبع : مرکز ماهر

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، شرکت سیسکو روز چهارم فروردین ماه سال جاری بهروزرسانیهایی برای برخی محصولات خود منتشر کرد که در این بین یک آسیبپذیری بحرانی با شدت ۹.۹ از ۱۰ در نرمافزار Cisco Jabber در ویندوز وجود دارد که امکان اجرای برنامه دلخواه از راه دور را برای مهاجم احراز هویت شده فراهم میکند. سیسکو راهکار موقتی برای کاهش مخاطرات این آسیبپذیری ارائه نکرده است لذا توصیه میشود در اسرع وقت نسبت به اعمال وصلههای منتشر شده اقدام شود.

نسخههای وصله شده این محصول شامل ۱۲.۱.۵، ۱۲.۵.۴، ۱۲.۶.۵، ۱۲.۷.۴، ۱۲.۸.۵ و ۱۲.۹.۵ میباشند. دو آسیبپذیری دیگر با شدت بالا نیز نرمافزارCisco IOS XE را تحت تاثیر قرار میدهد. یک مهاجم احراز هویت نشده قادر است با بهرهبرداری موفقیتآمیز از این دو آسیبپذیری منجر به ایجاد شرایط منع سرویس (DoS) و اجرای کد دلخواه از راه دور با سطح دسترسی root شود (CVE-۲۰۲۱-۱۴۵۱ و CVE-۲۰۲۱-۱۴۴۶). سیسکو برای این دو آسیبپذیری راهکارهای کاهشی ارائه کرده است:

راهکارهای کاهش مخاطرات CVE-۲۰۲۱-۱۴۵۱

- غیرفعال کردن Application TLVs در پروتکل Discovery سیسکو که به صورت پیشفرض در سوییچهای آسیبپذیر فعال است. برای غیرفعالسازی از دستور no cdp tlv app در بخش پیکربندی CLI استفاده کنید. پیش از غیرفعالسازی برای حصول اطمینان از مورد استفاده نبودن این ویژگی در دستگاه از دستور show cdp tlv app استفاده کنید اگر خروجی دریافت کردید، غیرفعالسازی این ویژگی به صورت global پیشنهاد نمیشود. در صورت عدم استفاده از پروتکل Discovery سیسکو میتوانید با استفاده از دستور no cdp run در بخش پیکربندی CLI نسبت به غیرفعالسازی آن به صورت global در دستگاه اقدام کنید.

- محدودسازی ترافیک ورودی به پورت ۵۵۰۰ UDP با ایجاد یک فهرست کنترل دسترسی (ACL).

راهکارهای کاهش مخاطرات CVE-۲۰۲۱-۱۴۴۶

غیرفعالسازی NAT ALG برای پکتهای DNS. با توجه به اینکه این غیرفعالسازی ممکن است روند عادی شبکه را مختل کند لذا مدیران شبکه باید پیش از غیرفعالسازی اطمینان حاصل کنند که در محیط شبکه خود برای پکتهای DNS نیازی به NAT ALG ندارند. برای غیرفعال سازی از دستورات no ip nat service dns tcp و no ip nat service dns udp در بخش پیکربندی CLI استفاده کنید.

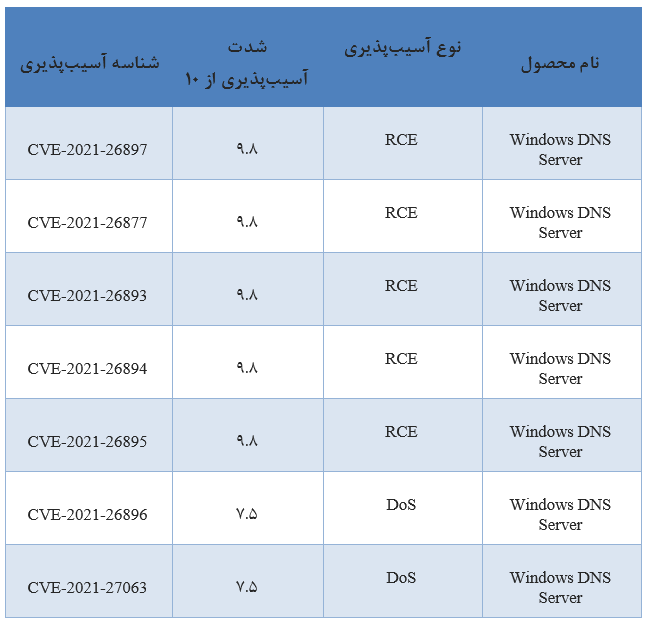

راهکار موقت یا جایگزینی برای کاهش مخاطرات سایر آسیبپذیریها ارائه نشده است لذا توصیه میشود در اسرع وقت نسبت به اعمال وصلههای منتشر شده اقدام کنید. در جدول زیر جزییات بیشتری در خصوص آسیبپذیریهای وصلهشده آمدهاست.

کد مطلب : 17661

https://aftana.ir/vdca6in6.49n0i15kk4.htmlaftana.ir/vdca6in6.49n0i15kk4.html