کارشناسان امنیت سایبری کمپین فیشینگ جدیدی را کشف کردهاند که یک بدافزار خطرناک را به سیستمهای صنعتی وارد میکند.

به گزارش افتانا به نقل از هکر نیوز، محققان امنیت سایبری یک

کمپین فیشینگ را کشف کردهاند که از یک زنجیره حمله منحصر به فرد برای ارائه بدافزار XWorm در سیستمهای هدف استفاده میکند.

Securonix که این خوشه فعالیت را تحت نام MEME#4CHAN ردیابی میکند، گفت که برخی از حملات عمدتاً شرکتهای تولیدی و کلینیکهای مراقبتهای بهداشتی واقع در آلمان را هدف قرار دادهاند.

دن ایوزویک، تیم پک و اولگ کولسنیکوف، محققان امنیتی در تحلیل جدیدی که با هکر نیوز به اشتراک گذاشته شده است، اظهار داشتند: «این کمپین حمله از کد PowerShell پر از میمهای غیرمعمول استفاده میکند و به دنبال آن یک محموله XWorm به شدت مبهم برای آلوده کردن قربانیان خود استفاده میکند.»

این گزارش بر اساس یافتههای اخیر آزمایشگاههای امنیتی Elastic است که فریبندههایی با مضمون رزرو این عامل تهدید به منظور فریب قربانیان برای باز کردن اسناد مخربی که قادر به تحویل محمولههای XWorm و Agent Tesla هستند را نشان میدهد.

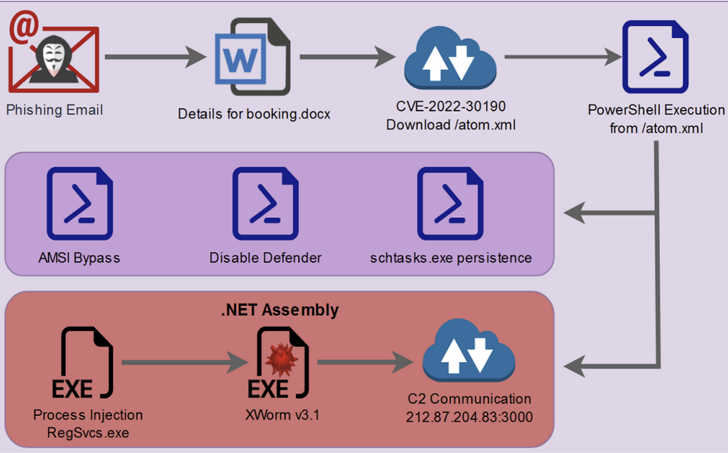

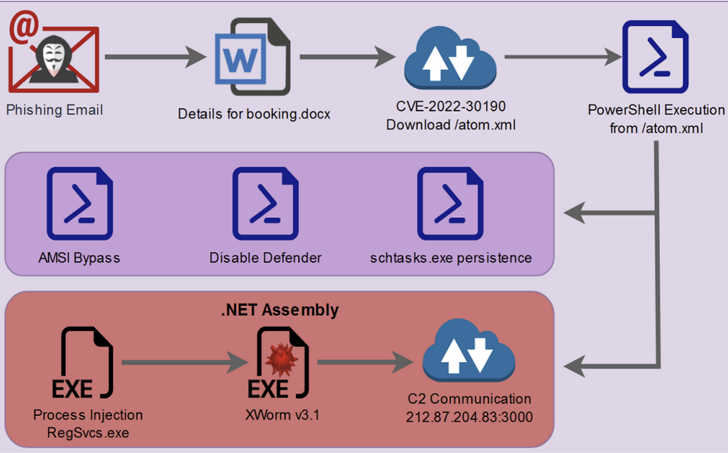

دسته حملات به سیستمها با حملات فیشینگ برای توزیع اسناد فریبنده

مایکروسافت ورد آغاز میشود که به جای استفاده از ماکروها، آسیبپذیری Follina (CVE-2022-30190، امتیاز CVSS: 7.8) را به سلاح تبدیل میکند تا یک اسکریپت مبهم PowerShell را رها کند.

از آنجا، عوامل تهدید از اسکریپت PowerShell برای دور زدن رابط اسکن ضد بدافزار (AMSI)، غیرفعال کردن Microsoft Defender، ایجاد پایداری و در نهایت راهاندازی باینری داتنت حاوی XWorm سوءاستفاده میکنند.

جالب اینجاست که یکی از متغیرهای اسکریپت پاورشل، «$CHOTAbheem» نام دارد که احتمالاً اشارهای به Chhota Bheem، یک مجموعه تلویزیونی کمدی ماجراجویی انیمیشن هندی است.

محققان با اشاره به اینکه چنین کلمات کلیدی، به هکر نیوز گفتند: «بر اساس یک بررسی سریع، به نظر میرسد که فرد یا گروهی که مسئول این حمله است میتواند پیشینه خاورمیانه/ هندی داشته باشد، اگرچه انتساب نهایی هنوز تایید نشده است. همچنین میتواند بهعنوان پوشش استفاده شود.»

XWorm یک بدافزار کالایی است که برای فروش در انجمنهای زیرزمینی تبلیغ میشود و دارای طیف گستردهای از ویژگیها است که به آن اجازه میدهد اطلاعات حساس را از میزبانهای آلوده دریافت کند.

این بدافزار همچنین یک چاقوی سوئیسی محسوب میشود زیرا میتواند عملیات کلیپر، DDoS و باجافزار را انجام دهد، از طریق USB پخش شود و بدافزار اضافی را رها کند.

منشأ دقیق عامل تهدید در حال حاضر نامشخص است، اگرچه Securonix گفت که روش حمله دارای مصنوعاتی مشابه با روش TA558 است که در گذشته مشاهده شده است که صنعت بیمارستانی را تحت تأثیر قرار داده است.

اگرچه ایمیلهای فیشینگ به ندرت از اسناد مایکروسافت آفیس استفاده میکنند زیرا مایکروسافت تصمیم به غیرفعال کردن ماکروها بهطور پیشفرض گرفته است، امروز شاهد شواهدی هستیم که نشان میدهد هنوز مهم است که در مورد فایلهای سند مخرب مراقب باشیم، بهخصوص در این مورد که هیچگونه اجرای VBscript از آنها وجود ندارد.

منبع:

The Hacker News

دریافت صفحه با کد QR

دریافت صفحه با کد QR