باجافزار LockBit به محض اینکه در شبکه قربانی قرار گرفت در کمتر از پنج دقیقه مسیر رمزگذاری را روی سیستمهای هدف مستقر میکند.

جالب است

۰

منبع : مرکز مدیریت راهبردی افتا

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، با ورود به تجارت باجافزار به عنوان یک سرویس (RaaS) در سپتامبر ۲۰۱۹، LockBit از این جهت که توسط فرایندهای خودکار برای گسترش سریع در شبکه قربانی، شناسایی سیستمهای ارزشمند و قفل کردن آنها هدایت میشود، استثنایی است.

هنگامی که بدافزار LockBit دانلود می شود، لاگها و فایلهای پشتیبانی پس از اجرا حذف می شوند و اینگونه حملات ردپای محدودی را برای تجزیهوتحلیل قانونی باقی میگذارد.

اسکریپتها و درهای مخفی

محققان امنیتی در Sophos پس از بررسی هشت مورد در سازمانهای کوچکتر توانستند قطعات بیشتری را به پازل LockBit اضافه کنند.

در یک مورد، آنها دریافتند که این حمله از طریق یک سرور اطلاعاتی اینترنتی به خطر افتاده آغاز شده است و یک اسکریپت PowerShell از راه دور را راهاندازی میکند که اسکریپت دیگری را در یک سند دور از دسترس Google Sheets جاسازی کرده است.

این اسکریپت برای بازیابی و نصب ماژول PowerShell برای افزودن درِ مخفی و ایجاد ماندگاری به سرور فرمان و کنترل متصل میشود. مهاجم برای فرار از نظارت و عدم ردیابی در لاگها، نام نسخههای PowerShell و باینری را برای اجرای (Microsoft HTML Applications (mshta.exe تغییر میدهد. این باعث شد که Sophos این حمله را PS Rename بنامد.

درِ مخفی وظیفه نصب ماژولهای حمله را برعهده دارد و VBScript را اجرا و در هنگام راهاندازی مجدد سیستم دومین درِ مخفی را بارگیری و اجرا میکند.

Sean Gallagher، محقق ارشد تهدید در Sophos، میگوید: اسکریپتهای حمله همچنین سعی دارند تا از رابط داخلی ضد بدافزار ویندوز ۱۰ [AMSI] عبور کنند و بهطور مستقیم وصلههایی را در حافظه به کار گیرند.

artifact یافت شده در سیستمهای مورد حمله، استفاده از اسکریپتها را بر اساس چارچوب PowerShell Empire پس از بهرهبرداری نشان میدهد. هدف آنها جمعآوری جزییات در مورد شبکه قربانیان، شناسایی سیستمهای ارزشمند و بررسی راهحلهای دفاعی موجود بود.

Gallagher میگوید که این اسکریپتها همچنین از عبارات معمولی برای جستوجوی Windows Registry برای «انواع نرمافزارهای تجاری» استفاده میکنند که برای سیستمهای فروش یا حسابداری مورد استفاده قرار میگیرند.

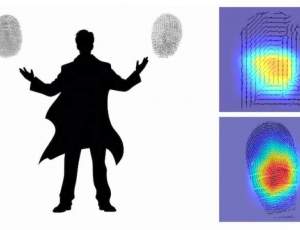

این کد مخرب باجافزار LockBit را فقط درصورتی که اهداف با اثر انگشت مطابقت داشته باشد و نشاندهنده یک هدف جذاب باشد، مستقر میکند.

حمله سریع

پس از انتخاب اهداف با ارزش، باجافزار LockBit با استفاده از دستور (Windows Management Instrumentation (WMI ظرف مدت پنج دقیقه در حافظه اجرا میشود.

این محقق میگوید همه اهداف در عرض ۵ دقیقه از طریق WMI مورد اصابت قرار گرفتند. فایل server-side که برای توزیع باجافزاربه همراه event logs بر سیستمهای هدف و سرور استفاده میشد در زمان استقرار باجافزار پاک شد. به گفته او دستورات WMI میتوانند از یک سرور به یک سیستم منتقل شوند، زیرا ماژولهای حمله، دستورات فایروال را برای اجازه دسترسی تغییر دادهاند.

در این حملات، روش سازش اولیه ناشناخته مانده است. در گزارشی از ماه می، آزمایشگاههای مکآفی و شرکت امنیت سایبری Northwave به جزییات نحوه دسترسی دسترسی باجافزار LockBit به شبکه قربانیان توسط brute-forcing ورود ادمین برای سرویس VPN منسوخ شده پرداختند.

در مدت سه ساعت، این بدافزار حدود ۲۵ سرور و ۲۲۵ سیستم رایانهای را رمزگذاری کرد. باجافزار LockBit به آرامی در شبکه حرکت میکند و بهسرعت هجوم میبرد.

کد مطلب : 17168

https://aftana.ir/vdcc4sqs.2bqme8laa2.html