بررسی ها نشان می دهد نزدیک به هشتاد نام دامنه متفاوت در این رابطه استفاده شده که بین سال های ۲۰۰۸ تا ۲۰۱۰ ثبت شده اند و این نشان از برنامه ریزی بلند مدت طراحان فلیم می دهد

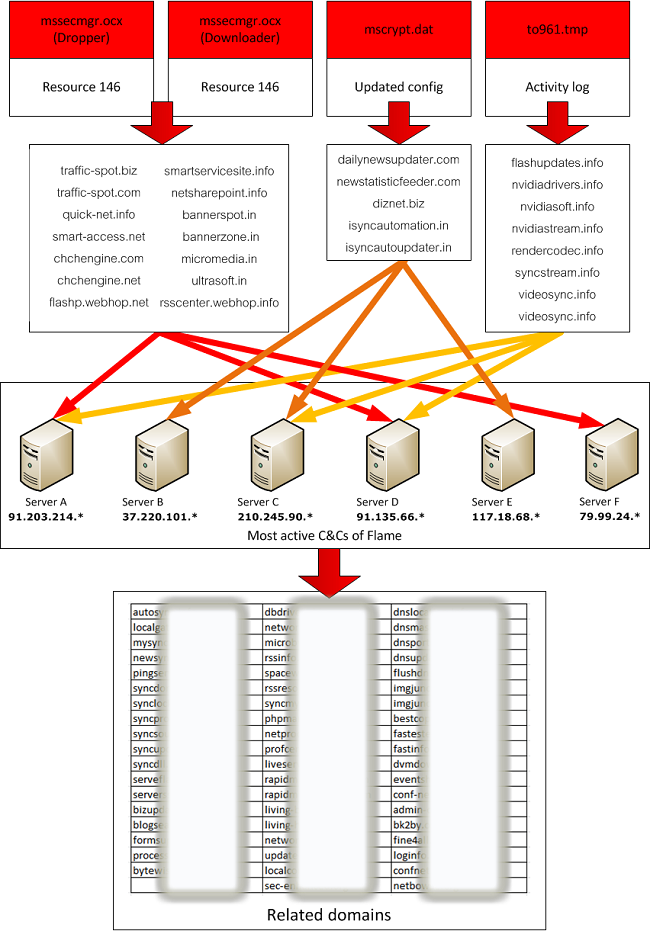

یکی از اهداف اصلی طراحی و انتشار بدافزار فلیم (شعله آتش) جمع آوری داده های حساس به روش های مختلف و ارسال آن ها به مراکز کنترل و فرماندهی و یا C&C بدافزار بوده است.

به گزارش افتانا (پایگاه خبری امنیت اطلاعات)، متخصصان آزمایشگاه کسپرسکی در طی تحقیقاتی که منجر به شناسایی این بدافزار گردید، به سرنخ های جالبی از مراکز کنترل متعدد این بدافزار رسیده اند.

مراکزی که این بدافزار استفاده می نموده است، از طریق نام های دامنه و میزبان های اینترنتی کنترل می شده اند که جهت جلوگیری از شناسایی زودهنگام این مراکز، از ترفندهای پیچیده ای برای مخفی سازی آن ها استفاده می شده است.

فرآیند کلی این فعالیت را در تصویر زیر ملاحظه می کنید.

همانطوری که ذکر شد، استفاده از نام های دامنه متعدد برای جمع آوری داده ها از روش های اصلی این بدافزار بوده است. به طوری که بررسی ها نشان می دهد نزدیک به هشتاد نام دامنه متفاوت در این رابطه استفاده شده که بین سال های ۲۰۰۸ تا ۲۰۱۰ ثبت شده اند و این نشان از برنامه ریزی بلند مدت طراحان فلیم می دهد. البته این فرض که طراحان این بدافزار حجم بزرگی از امکانات و منابع متعدد برای انجام این قبیل فعالیت ها را در اختیار دارند نیز دور از ذهن نیست.

این گزارش می افزاید، میزبان های این دامنه ها در طی این چهار سال بین ۲۰۰۸ تا ۲۰۱۲بین کشورهای هنگ کنگ، ترکیه، آلمان، لهستان، مالزی، لیتوانی، سوییس پراکنده بوده و حجم عطیمی از پردازش را انجام می داده اند. ضمن آنکه بررسی آدرس IP سرورها در این چهار سال، نیز نشان می دهد که از ۲۲ آدرس مختلف استفاده شده است.

نکته دیگری نیز در مورد سرورهای مورد استفاده وجود دارد و آن این است که از زمان کشف شعله آتش، پنج سرور مورد بررسی قرار گرفتند و روی همه آن ها پورت های ۲۲ و ۴۴۳و ۸۰۸۰ باز بوده است و یکی از آن ها که پورت ۸۰ باز داشته، پس از کشف، خاموش شده است.

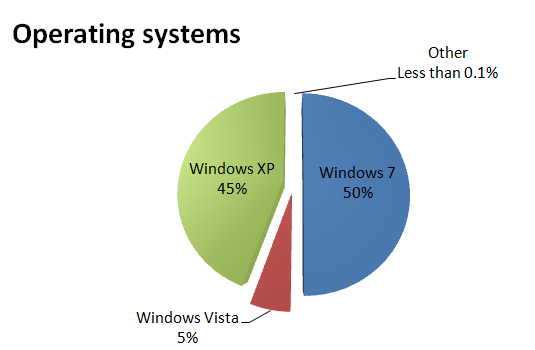

همچنین بررس ها نشان داده که همه میزبان ها یا سرورها تحت Ubuntu Linux کار می کرده اند. اما میزان آلودگی سیستم های مقصد، نشان می دهد که بیشترین آسیب متوجه سیستم هایی با سیستم عامل ویندوز اکس پی و ویندوز سون۳۲ بیتی بوده و ویندوز سون نسخه ۶۴بیتی در این زمینه ایمن بوده است.

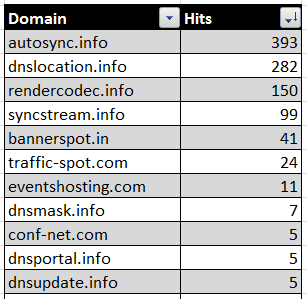

روند کلی فعالیت های ثبت و استفاده از نام های دامنه متعدد را می توانید در این تصویر ببینید.

.png)

بیشترین تماس با سرورهای آلوده که توسط کسپرسکی ردگیری شده اند نیز مراجعه به این دامنه ها را نشان می دهد.

کد مطلب : 1529

https://aftana.ir/vdci.razct1aw3bc2t.htmlaftana.ir/vdci.razct1aw3bc2t.html

mani

کمپانی امنیتی Webroot تائید کرد که موتور ویروس یاب این شرکت در سال 2007 موفق به شناسایی ویروس W32.Flamer شده است . به گفته کارشناسان امنیتی ویروس W32.Flamer که با نامهای SKyWIper ، Flame و Flamer هم نامگذاری شده یکی از پیچیده ترین تهدیدات کامپیوتری است . سخنگوی کمپانی وب روت گفته است این ویروس چیزی شبیه ویروسهای Zeus , Spyeye و TDL 4 است که تهدیداتی شناخته شده در سال 2007 بوده اند .